Configuration Pratique : Routeur Cisco

Mise en place d'une politique de sécurité complète au sein d'un réseau

Dans ce tutoriel pratique, nous allons voir en détail la configuration complète d'un routeur Cisco pour :

- 🔒 Sécuriser les accès administratifs

- ⚖️ Définir une politique de filtrage via une ACL

- 🌐 Relayer les requêtes DHCP

- ⚙️ Configurer les interfaces et activer le routage

Cette configuration permet de sécuriser l'accès aux serveurs HTTP (192.168.2.9) et Mail (192.168.2.10), tout en relayant les requêtes DHCP vers un serveur DHCP situé à l'adresse 192.168.1.2.

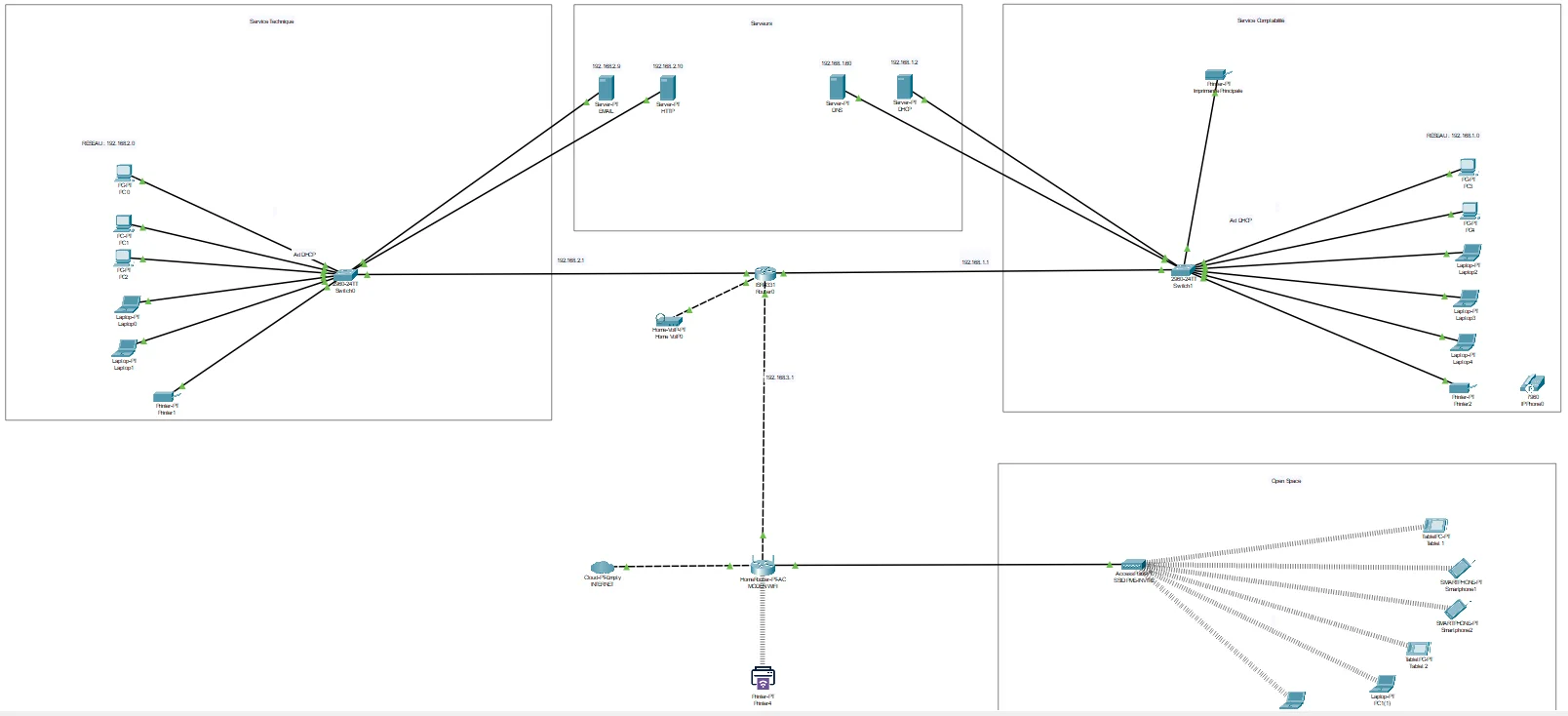

🏗️ Architecture Réseau

Présentation de l'infrastructure sur laquelle nous allons travailler

💡 Schéma de l'architecture réseau - Visualisation de la topologie avec les trois interfaces et la segmentation des réseaux

Checklist de l'Architecture Réseau

• Interface GigabitEthernet0/0/0 : Réseau 192.168.2.0/24 (Serveurs) - Héberge les serveurs critiques

• Interface GigabitEthernet0/0/1 : Réseau 192.168.1.0/24 (Serveur DHCP) - Gère l'attribution des adresses IP

• Interface GigabitEthernet0/0/2 : Réseau 192.168.3.0/24 (Clients) - Réseau des utilisateurs finaux

💡 Cette topologie segmentée améliore la sécurité en isolant les zones.

• Serveur HTTP : 192.168.2.9 - Héberge les sites web

• Serveur Mail : 192.168.2.10 - Gère les emails

• Serveur DHCP : 192.168.1.2 - Distribue les adresses IP

⚠️ Ces serveurs doivent être protégés par l'ACL pour prévenir les accès non autorisés.

⚙️ Configuration Initiale de Sécurité

Première étape : sécuriser l'accès au routeur

Étape 1 : Définir le nom du routeur

enable

👉 Vous êtes maintenant dans le firewall comme indiqué par le #

configure terminal

👉 Vous avez maintenant accès à la configuration du routeur comme indiqué par (config)

hostname ROUTER_FIREWALL

💡 Tip : Utilisez la touche Tab pour l'autocomplétion des commandes

Étape 2 : Mot de passe d'accès privilégié

enable secret gretabox

🔒 Le mot de passe sera chiffré grâce à la commande secret (préférable à enable password)

⚠️ Note : "gretabox" est un exemple, utilisez un mot de passe fort en situation réelle

Étape 3 : Créer un utilisateur administrateur

username AdminGreta privilege 15 secret

AdminGretaBox

• AdminGreta : nom d'utilisateur

• privilege 15 : accès complet

• secret : stockage du mot de passe sous forme chiffrée

exit

Étape 4 : Régler l'heure et la date

clock set 15:45:00 17 JUL 2025

📅 Utilisez bien évidemment la date du jour de la création de votre installation

🔍 Tip : Tapez ? après une commande pour avoir plus de détails

🌐 Activation du Routage et Configuration des Interfaces

Configuration réseau complète

Activation du Routage IP

ip routing

Interface GigabitEthernet0/0/0 (Serveurs)

conf tinterface GigabitEthernet0/0/0ip address 192.168.2.1 255.255.255.0ip helper-address 192.168.1.2no shutdown

• ip helper-address : Redirection DHCP vers serveur 192.168.1.2

• no shutdown : Active l'interface (triangles verts visibles)

Interface GigabitEthernet0/0/1 (DHCP Server)

interface GigabitEthernet0/0/1ip address 192.168.1.1 255.255.255.0no shutdown

ℹ️ Pas de ip helper-address car le serveur DHCP est dans ce sous-réseau

Interface GigabitEthernet0/0/2 (Clients)

interface GigabitEthernet0/0/2ip address 192.168.3.1 255.255.255.0ip helper-address 192.168.1.2no shutdown

🛡️ Création d'une ACL (Liste de Contrôle d'Accès)

Filtrage du trafic vers les serveurs HTTP et Mail

🛡️ Qu'est-ce qu'une ACL ?

Une ACL (Access Control List) est une liste de règles qui contrôle le trafic réseau en autorisant ou bloquant les paquets basés sur des critères comme les adresses IP, ports ou protocoles. Elle agit comme un filtre de sécurité sur les interfaces du routeur.

⚠️ Fonctionnement & Limites

- Les règles sont évaluées de haut en bas ; la première correspondance s'applique.

- Une règle 'deny any any' implicite bloque tout ce qui n'est pas explicitement autorisé.

- Limite : Ne protège pas contre les attaques applicatives ; combiner avec d'autres outils de sécurité.

📋 Politique de sécurité

Commencez par tout interdire, puis autorisez sélectivement. Ici, nous autorisons le trafic nécessaire vers les serveurs tout en bloquant le reste.

Initialisation

ip access-list extended FIREWALL_IN

Crée une ACL étendue nommée FIREWALL_IN pour un filtrage détaillé.

Autoriser DHCP

permit udp any eq 68 any eq 67permit udp any eq 67 any eq 68

Autorise les échanges DHCP (ports 67/68 UDP) pour l'attribution d'adresses IP.

Autoriser ICMP

permit icmp any any

Autorise les pings pour tests. Attention : Limiter en production pour éviter abus.

Autoriser HTTP/HTTPS

permit tcp any host 192.168.2.9 eq 80permit tcp any host 192.168.2.9 eq 443

Autorise l'accès au serveur web (ports 80/443) depuis n'importe où.

Autoriser Services Mail

permit tcp any host 192.168.2.10 eq 25 // SMTPpermit tcp any host 192.168.2.10 eq 110 // POP3permit tcp any host 192.168.2.10 eq 143 // IMAPpermit tcp any host 192.168.2.10 eq 993 // IMAPSpermit tcp any host 192.168.2.10 eq 995 // POP3S

Autorise les protocoles email vers le serveur mail.

Trafic Inter-LAN

permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255permit ip 192.168.3.0 0.0.0.255 192.168.2.0 0.0.0.255

Autorise la communication entre les réseaux LAN spécifiés.

Bloquer le Reste

deny ip any any

Bloque explicitement tout trafic non autorisé.

Finalisation

exit

Sort de la configuration de l'ACL.

💾 Sauvegarde de la Configuration

Préserver les paramètres après redémarrage

Checklist de Sauvegarde

✅ end - Quitter le mode configuration

✅ write memory - Sauvegarder dans la NVRAM

Les paramètres persistent après redémarrage du routeur.

✅ show running-config - Affiche la config active

Vérifiez les interfaces, ACL et routage pour confirmer.

🧪 Tests et Validation

Vérification du bon fonctionnement

Sécurité

Routeur nommé, accès sécurisé, horloge synchronisée

Routage

Communication entre segments réseau opérationnelle

Filtrage ACL

Autorisations sélectives des protocoles

Tests Ping

Vérifiez la connectivité entre PC pour valider

🎁 BONUS : Firewall ASA Cisco

Configuration avancée avec niveaux de sécurité

🔥 Firewall ASA - Principes

Configuration CLI similaire au routeur, mais avec niveaux de sécurité pour un contrôle fin du trafic.

📊 Niveaux de Sécurité

- 100 : Réseau interne (plus sécurisé)

- 50-70 : DMZ (intermédiaire)

- 0 : Internet (moins sécurisé)

Trafic autorisé du niveau haut vers bas par défaut ; inverse nécessite ACL.

Configuration

nameif INSIDEsecurity-level 100

Assigne un nom et un niveau de sécurité à l'interface.

Sauvegarde

wr mem ou write memory

Sauvegardez régulièrement pour persister les changements.

🚀 Continuer l'apprentissage

Approfondir vos connaissances en cybersécurité

Cybersécurité Théorique

Retour aux bases : types d'attaques, protection, bonnes pratiques

Cybersécurité